记一个Wetool企业版登录器逆向教程

(编辑:jimmy 日期: 2026/3/4 浏览:3 次 )

经常使用wetool的朋友可能知道 wetool有很多需要版本 但是大部分是私人开发创作 都做成了商业版本 所以我突发奇想 找到了一个弱壳的破解 分享给大家用

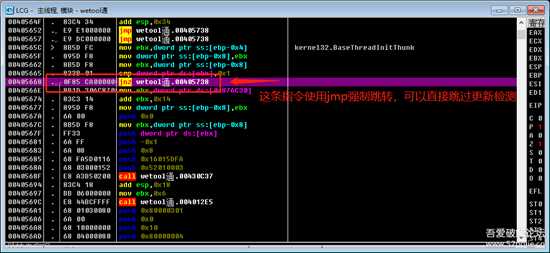

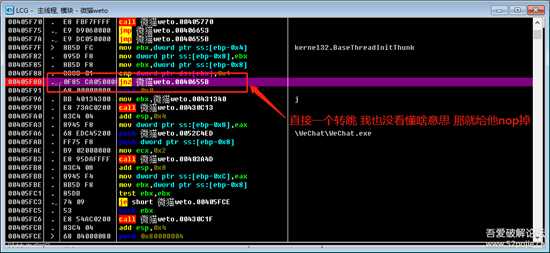

过软件自动更新

软件启动的时候 软件会自动去服务器判断是否有新版本可用 为了防止软件进行更新 所以我们选择直接跳过这个验证。 将这条指令直接修改成jmp

00405668 . /0F85 CA000000 jnz 微猫weto.00405738 汇编为jmp 微猫weto.00405738

image.png

到此,软件自动更新完成

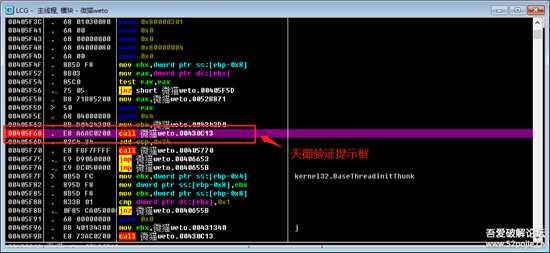

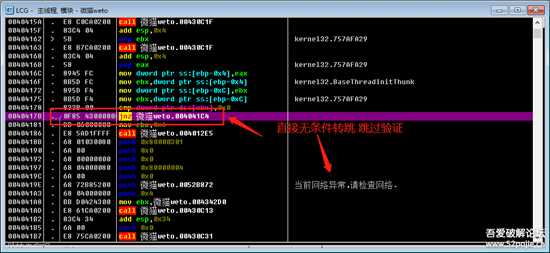

过天御验证

经过查找,发现软件有一个天御验证。因为我是一个小白,去淘宝搜索一番,问了几家发现,店家都不会。无奈 只能自己研究。。。

逐步跟随找到了00405F68 . E8 A6AC0200 call 微猫weto.00430C13

image.png

image.png

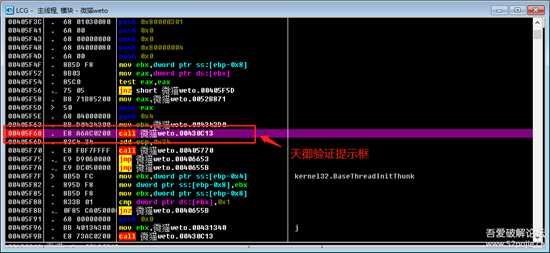

再接着往上翻 发现有一个转跳 00405F23 . /0F85 56000000 jnz 微猫weto.00405F7F 直接无条件转跳 汇编成jmp 微猫weto.00405F7F

image.png

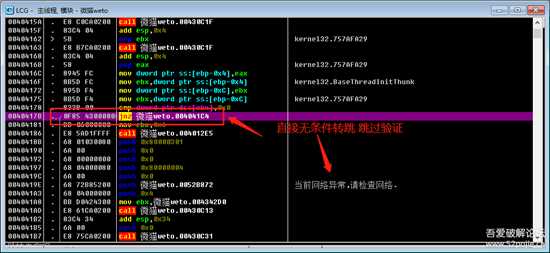

接着往下逐步,发现有一个不知道是啥的指令 直接跳过挺长一段代码,所以给他nop掉

image.png

到此,天御验证就算过了

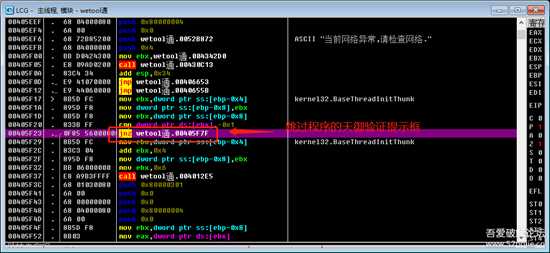

过软件启动网络异常验证

再接着往下走

发现没有网络会提示当前网络异常 这我就不乐意了,好端端的软件 有时候会被Eset Nod32给拦截掉,禁止访问。所以我们接着给他的网络异常验证给弄掉

使用中文搜索引擎,发现有很多网络异常验证,那我们都给打上断点,一步一步跟进。

发现有一步包含网络异常验证,0040417B /0F85 43000000 jnz wetool1?004041C4 我们给他无条件转跳 汇编为jmp wetool1?004041C4

image.png

image.png

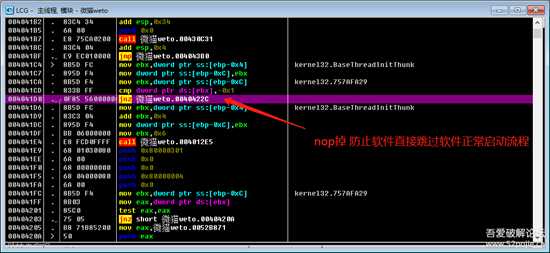

接着往下走,直接启动软件 发现软件闪退。那我们从这里开始 逐步跟随 发现有四处的关键的转跳和Call,我们给他nop掉

004041D0 /0F85 56000000 jnz wetool1?0040422C 使用NOP填充

image.png

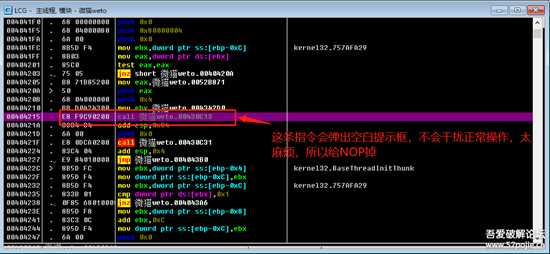

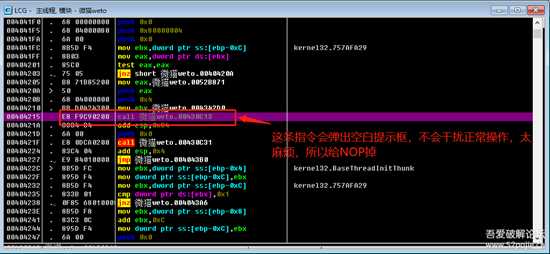

接着往下走,发现软件启动过程中会弹出空白提示框,这条指令不会干扰正常使用,但是太繁琐,所以我们给他nop掉

00404215 . E8 F9C90200 call wetool1?00430C13 因提示空白提示框 所以使用NOP填充

image.png

image.png

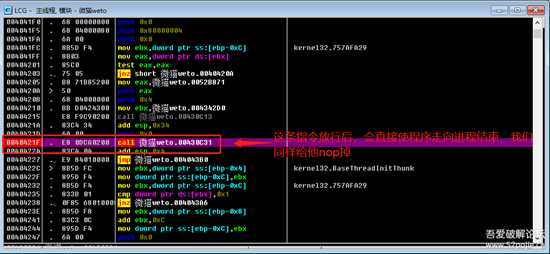

再接着往下看,发现他下面的一条指令会直接让程序走向进程结束,所以我们也同样给他nop掉

0040421F . E8 0DCA0200 call wetool1?00430C31 这条会使程序直接走向进程结束 所以使用NOP填充

image.png

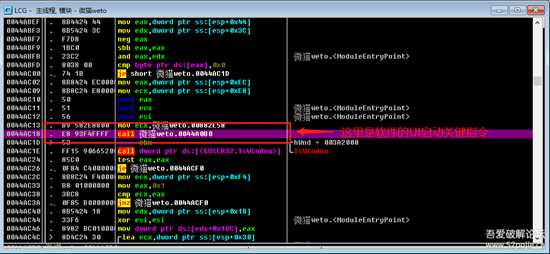

接着逐步运行,发现有一个大的转跳,跳过了很多关键指令,并且直接使软件走向进程结束,所以我们也同样给他nop掉

004041BF . /E9 EC010000 jmp wetool1?004043B0 跳过了很多关键指令,并且直接使软件走向进程结束,所以我们也同样给他nop掉

image.png

到此,软件启动时的网络异常验证就算处理完成了

将软件保存后,运行,点击登录按钮发现,还有一个网络异常验证。。。。 我吐了 作者写那么多网络异常验证弄啥...射射,有被恶心到。。。

那我们接着过网络异常验证吧。。。

image.png

这条指令为软件UI启动的关键指令,有想法的同学可以直接将该条转跳为登录事件哦~

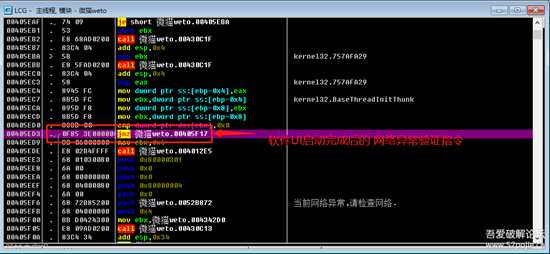

软件UI启动完成后的网络异常验证

在中文搜索引擎中搜索发现,这条是UI启动完成后网络异常验证指令,我们同样给他无条件转跳。

00405ED3 . /0F85 3E000000 jnz wetool1?00405F17 汇编为jmp jnz wetool1?00405F17

image.png

接着我们启动软件,好的,软件运行一切正常 至此,wetool的登录器就算处理完成了,大家可以拿去练练手或者直接使用了

请勿发布破解成品

未处理

链接:https://pan.baidu.com/s/17hndYLh7DfS4vdKGeP51WQ

提取码:dusj

下一篇:某酷ckey签名生成算法系列--(五)调用js生成结果